HKS100 Secure Isolator für DVI-I Video, Audio & USB

Der sichere HKS100 Isolator verhindert, dass angreifbare Peripheriegeräte Verbindungen zwischen gefährdeten und sicheren Computern herstellen, indem er sicherstellt, dass Video-, Audio- und USB-Daten nur in eine einzige Richtung fließen können.

Indem er verhindert, dass Hosts direkten Zugang zu den Peripheriegeräten haben, schließt der sichere Isolator Datenlecks völlig aus.

Der HKS100 ist dazu konzipiert, die höchstmögliche Trennung von Computern & Peripheriegeräten zu gewährleisten, wie dies von Regierungseinrichtungen, dem Militär, Finanzinstituten und ähnlichen sicherheitsbewussten Kunden gefordert wird. Er ist mit den EAL4+ Sicherheitsstandards konform konzipiert und entspricht auch den neuesten Standards des National Information Assurance Partnership (NIAP) Schutzprofils PSS Version 3.0 für Switches für die gemeinsame Nutzung von Peripheriegeräten.

Der Isolator ist perfekt für Szenarien geeignet, in denen angreifbare Peripheriegeräte oder Computer ein Sicherheitsrisiko darstellen können. Zum Beispiel in einem sicheren Konferenzraum, wenn ein nicht-überwachter (nicht-sicherer) Gastlaptop mit einem Projektor verbunden werden muss, der gemeinsam mit einem als sicher eingestuften Computer genutzt wird. Durch die Isolation des als sicher eingestuften Computers vom Projektor schützt der HKS100 den als sicher eingestuften Computer vor etwaigen Viren des Gastcomputers, welcher eine allfällige Angreifbarkeit des Projektors ausnützen könnte.

Zusätzlich erlaubt der Isolator die Klangübertragung nur in eine Richtung, vom PC zu den Lautsprechern, und schützt so gegen Lauschangriffe und verhindert, dass Eindringlinge die Sicherheit des Computers gefährden können und den Audioanschluss (Headset/Lautsprecher) in eine Mikrofonport umfunktionieren können.

Wie geht das?

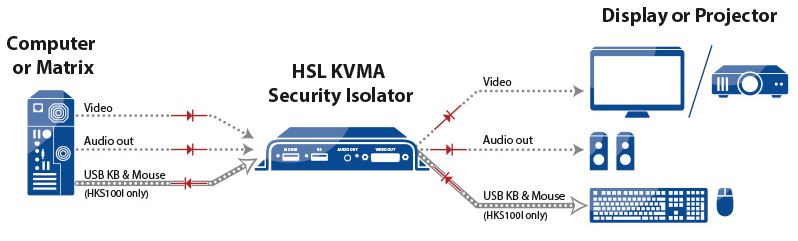

- Verbinden Sie das Keyboard, die Maus, das Display und die Audioports des Computers mit dem Isolator.

- Verbinden Sie den Isolator mit dem Keyboard, der Maus, dem Display und den Audioperipheriegeräten.

- Computer und Peripheriegeräte sind völlig voneinander isoliert.

- Der Benutzer kann ohne Sicherheitsrisiko die Peripheriegeräte benutzen.

Diagramm